حمله اکلیپس یا خسوف (Eclipse attack) چیست؟

حملات رایجی در فضای بلاک چین وجود دارند که هر کدام به گونهای خطر آفرینی میکنند. یکی از این حملات، حمله اکلیپس یا خسوف (eclipse) است. با اینکه حمله ۵۱درصدی مفهومی رایجتر است، اما باز هم ممکن است شما حمله اکلیپس ین نوع حمله را زیاد شنیده باشید ولی دقیقا ندانید چیست.

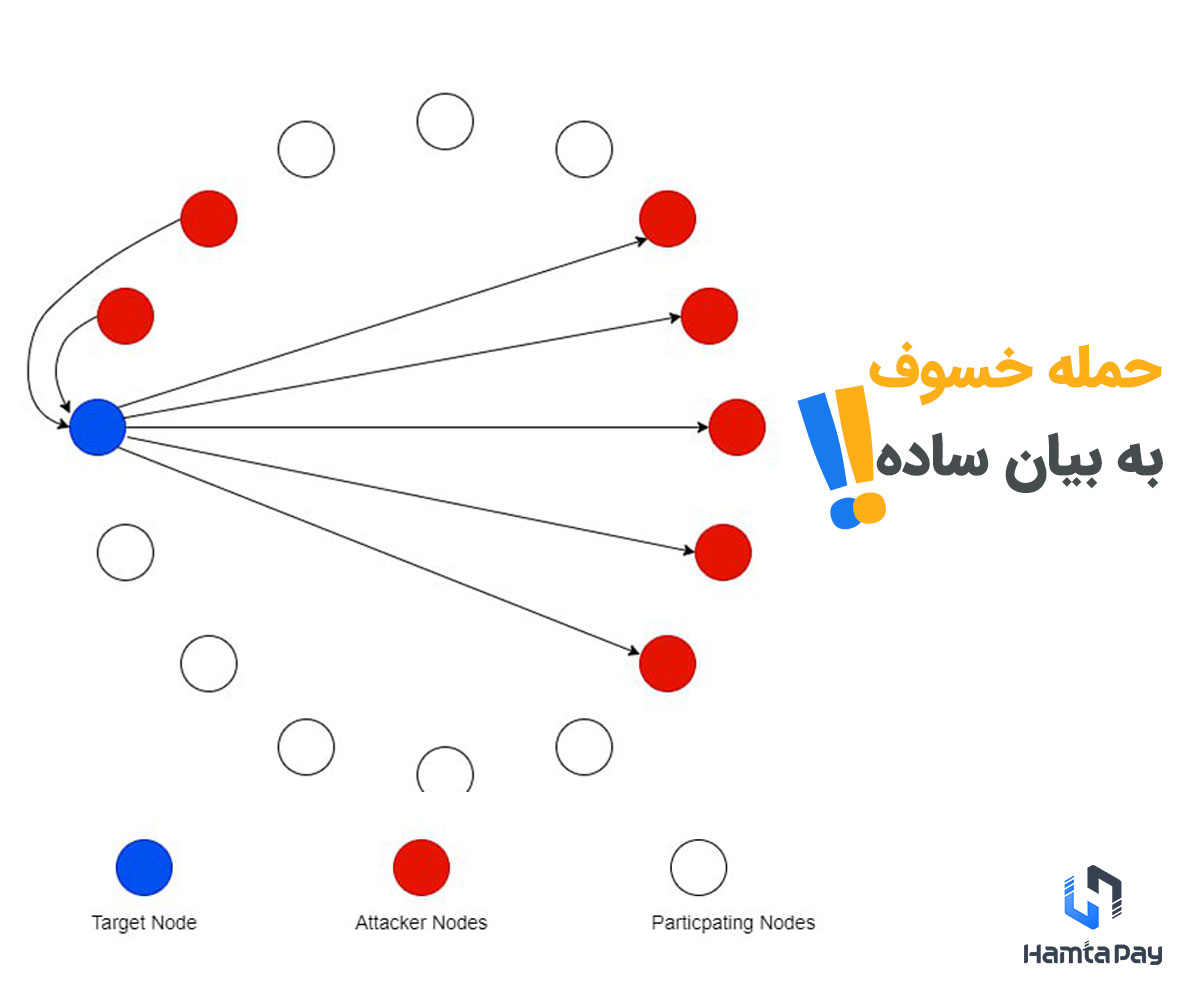

اگر در خصوص این حمله سرچ کنید، چنین تعریفی برای شما نمایش داده میشود که “حمله اکلیپس شامل یک عامل مخرب است که یک کاربر یا نود (گره خاص) را در یک شبکه غیرمتمرکز همتا به همتا (p2p) جدا میکند. در اجرای این حمله، اتصالات ورودی و خروجی هدف را به دور از نودهای همسایه قانونی به نودهای تحت کنترل مهاجم هدایت میکند یا اینکه در یک حمله اکلیپس، یک عامل مخرب یک کاربر یا نود خاص را در یک شبکه همتا به همتا (p2p) جدا میکند.”

احتمالا با خود بگویید که تعریف سختی است، اما در ادامه به بیانی سادهتر خدمت شما عزیزان در خصوص این حمله توضیح میدهیم. همچنین به مواردی که لازم است در خصوص این حمله بدانید هم توضیح خواهیم داد.

حمله خسوف به بیان ساده

حمله اکلیپس زمانی اتفاق میافتد که یک عامل مخرب یا هکر و… کنترل تعداد زیادی آدرس IP در یک شبکه بلاک چین را به دست میگیرد تا یک گره (node) یا گرههای خاص را از بقیه شبکه جدا کند. این مورد به مهاجم اجازه میدهد تا اطلاعاتی را که از گره جدا شده دریافت و دستکاری کند، که منجر به هزینههای مضاعف یا سایر فعالیتهای متقلبانه میشود. برای مثال، گروهی از دوستان را تصور کنید که در حال انجام یک بازی تلفنی هستند. اگر یکی از دوستان با شخصی جایگزین شود که عمداً اطلاعات اشتباه ارائه میکند، بازی مختل میشود و پیام اصلی از بین میرود.

در یک شبکه بلاک چین، اگر یک عامل مخرب مثل هکر آدرسهای ip را برای یک نود کنترل کند، میتواند از دریافت اطلاعات دقیق از بقیه شبکه جلوگیری کند. این مورد میتواند منجر به تصمیمگیری نادرست نود بر اساس دادههای دستکاری شده شود. یعنی باعث میشود که اطلاعات درست به یکدیگر نرسد.

به عنوان مثال حمله به شبکه بیت کوین در سال 2015 منجر به اختلال موقت سرویس شد. این امر اهمیت امنیت شبکه در فناوری بلاک چین را برجسته میکند. البته هم اکنون چنین موردی برای بیت کوین تقریبا غیر ممکن است.

بیاید یک مثال دیگر را نیز بررسی کنیم: حمله خسوف زمانی است که یک هکر سعی میکند اتصال یک فرد به اینترنت را مسدود کند. مثل کسی است که جلوی چراغ قوه ایستاده تا نور نتواند از آن عبور کند. یا این که تصور کنید میخواهید یک بازی را به صورت آنلاین با دوستان خود بازی کنید، اما ناگهان نمیتوانید به سرور بازی وصل شوید زیرا شخصی اتصال اینترنت شما را مسدود میکند.

در کل این حمله میتواند در اینترنت معمول یا همان وب 2 نیز اتفاق بیفتد ولی در خصوص بلاک چین و وب 3 نیز نودها را مورد حمله قرار میدهد.

حمله خسوف چگونه عمل میکند؟

این حمله شامل چند مرحله است:

جداسازی

هدف مهاجم این است که اتصالات ورودی و خروجی هدف را به دور از گرههای قانونی به گرههای تحت کنترل خود هدایت کند. این مورد وضعیتی را ایجاد میکند که در آن هدف فقط با گرههای مخرب تعامل میکند و اساساً اتصال آنها را به فعالیت واقعی شبکه قطع میکند.

اتصال محدود

شبکههای p2p یا همان همتا به همتا به دلیل محدودیتهای پهنای باند به گرههایی متکی هستند که به مجموعه محدودی از نودهای دیگر متصل میشوند. یک مهاجم با غلبه بر گره یا نود هدف با سیل درخواستهای اتصال از گرههای جعلی (اغلب از طریق یک ربات اتفاق میافتد) این حمله را انجام میهد.

فریب

مهاجم پس از ایزوله شدن، هدف را با اطلاعات نادرست تغذیه میکند. این مورد میتواند شامل موارد زیر باشد:

1- تراکنشهای مسدود شده

مهاجم میتواند هدف را از دیدن تراکنشهای قانونی مسدود کند و مانع از واکنش آنها به رویدادهای مهم شبکه شود.

2- تراکنشهای جعلی

مهاجم میتواند تراکنشهای جعلی را پخش کند که هدف ممکن است باور کند واقعی هستند.

حمله خسوف چه عواقبی دارد؟

حملات اکلیپس میتوانند شبکه بلاک چین را از راههای مختلف مختل کنند و بر گرههای جداگانه و به طور بالقوه یکپارچگی کل شبکه تأثیر بگذارند. در ادامه به عواقب این حمله میپردازیم:

هر کدام از موارد توضیحات جامعتری دارند ولی ما در اینجا به صورت خلاصهوار بیان میکنیم:

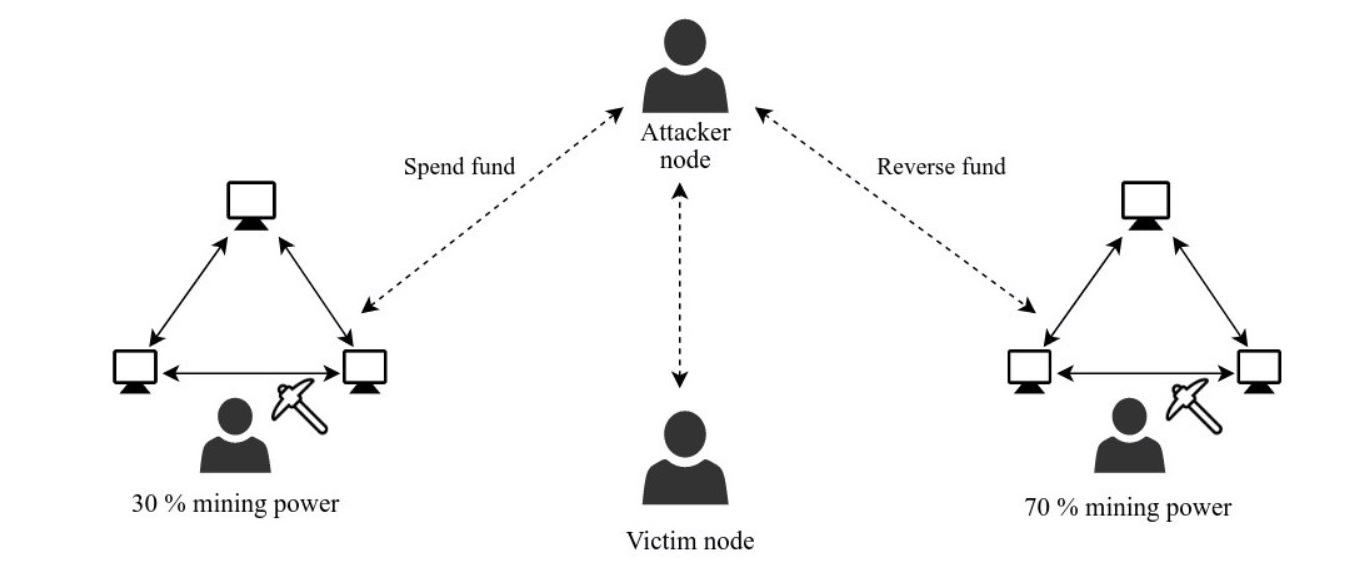

- دوبار خرج کردن (double spending): با استفاده از قدرت هش ترکیبی با گره هدف، مهاجم سناریویی را تنظیم میکند که در آن تراکنشها برگردانده میشوند و به آنها اجازه میدهد بیت کوینهای مصرف شده را پس بگیرند.

- اختلال در قدرت ماینر: مهاجم بلوکهای استخراج شده را از هدف پنهان میکند و آنها را مجبور به هدر دادن منابع در بلوکهای یتیم (orphan) میکند و در نتیجه نرخ هش یا همان هش ریت نسبی مهاجم را افزایش میدهد.

(بلوک یتیم در بلاک چین بلوکی است که در زنجیره اصلی بلوکها قرار نمیگیرد. این مورد میتواند زمانی اتفاق بیفتد که دو ماینر به طور همزمان یک بلوک را حل کنند تا یک بلوک جدید به بلاک چین اضافه کنند. فقط یکی از این بلوکها توسط شبکه پذیرفته میشود، در حالی که دیگری یک بلوک یتیم در نظر گرفته میشود. این مورد را مانند مسابقهای در نظر بگیرید که در آن دو دونده همزمان از خط پایان عبور میکنند، اما تنها یکی از آنها برنده اعلام میشود.)

- سانسور تراکنش (transaction censorship): تراکنشهای هدف بهطور انتخابی از بلاک چین حذف میشوند و باعث تاخیر یا شکست میشوند و قابلیت اطمینان شبکه را خدشهدار میکنند.

- حملات سیبیل: با استفاده از حملات سیبیل، مهاجم گرههای جعلی ایجاد میکند تا هدف را دستکاری کند، نفوذ آنها را تقویت کرده و اعتبار شبکه را تضعیف میکند.

- متمرکز سازی (centralization): این حمله متمرکز کردن شبکه را تقویت میکند، کنترل نادرست را به چند گره یا یک موجودیت واحد میدهد و تمرکززدایی و اعتماد را از بین میبرد.

- ناپایداری شبکه: گره مورد نظر ممکن است از اضافه بار ترافیکی یا ایزوله رنج ببرد، که باعث اختلال در ارتباطات و حفظ توافق بین گرهها میشود.

- زیان مالی: قربانیان به دلیل فعالیتهای متقلبانه مانند هزینههای مضاعف، کاهش اعتماد و کاهش ارزش شبکه، پیامدهای مالی را تجربه میکنند.

چگونه از حمله خسوف جلوگیری کنیم؟

برای افزایش امنیت شبکه و کاهش خطر حملات اکلیپس، اقدامات مختلفی را میتوان اجرا کرد:

- افزایش اتصالات گره: هر گره باید با تعداد زیادی گره ارتباط برقرار کند تا مانع از جداسازی گره هدف توسط مهاجمان شود.

- انتخاب تصادفی گره: گرهها باید به یک زیر مجموعه تصادفی از گرهها پس از همگام سازی متصل شوند و الگوهای قابل پیش بینی را خنثی کنند.

- ارتباطات ایمن: پروتکلهای ارتباطی امن مانند ssl/tls برای رمزگذاری انتقال دادهها و خنثی کردن تلاشهای مهاجمان اجرا شود.

- بهروزرسانیهای منظم: گرهها باید بهروزرسانیهای نرمافزاری منظم را دریافت کنند تا آسیبپذیریهای شناخته شده را اصلاح کنند و خطرات را به حداقل برسانند.

- پیادهسازی متنوع: اجرای نرمافزارهای متنوع در سراسر گرهها تشویق شود تا از سوءاستفاده آسیبپذیریهای رایج جلوگیری کنند.

- استفاده از فایروالها: از فایروالها برای فیلتر کردن ترافیک، جلوگیری از رسیدن ترافیک مخرب به گرههای هدف و بالعکس استفاده شود.

- نظارت: مکانیزمهای نظارتی برای شناسایی و کاهش فعالیتهای غیرمعمول یا الگوهای ترافیکی و جلوگیری از حملات خسوف اجرا شود.

- افزونگی: طراحی شبکه با افزونگی برای اطمینان از تداوم سرویس در صورت به خطر افتادن گره.

- بازبینی: کد نرم افزار گره برای شناسایی و اصلاح آسیبپذیریها در معرض بررسی قرار گیرد.

- آموزش: آموزش کاربران شبکه در مورد شناسایی و جلوگیری از حملات خسوف، تقویت دفاع در برابر تاکتیکهای فیشینگ.

بیشتر موارد توضیح داده شده برای جلوگیری از این حمله در خصوص نودها بود و افراد عادی نباید نگرانی زیادی در این خصوص داشته باشند.

در این مقاله به توضیح، عواقب، نحوه جلوگیری از حمله خسوف و مواردی که نیاز بود پرداختیم. امیدواریم که این مقاله نیز مورد استفاده شما عزیزان قرار گرفته باشد.